Malware(恶意软件)

这如何支持我的渗透测试生涯?

- 能够在参与期间使用正确的恶意软件化身

- 了解如何使用恶意软件,同时将您的测试保持在参与规则之下

- 能够保持对受损机器的访问

Malware是“恶意软件(Malicious software)”的缩写,是任何用于滥用计算机系统的软件,其目的是:

- 导致拒绝服务

- 监视用户活动

- 获得对一个或多个计算机系统的未经授权的控制

- 引发其他恶意活动

在本章中,您将看到网络犯罪分子使用的各种类型的恶意软件的完整表示。 此外,您将学习如何在渗透测试期间使用一些恶意软件化身。

恶意软件分类基于软件的行为,而不是它提供的恶意功能。

- 病毒(Virus)

- 特洛伊木马(Trojan Horses)

- Rootkit

- Bootkit

- 后门(Backdoors)

- 广告软件(Adware)

- 间谍软件(Spyware)

- 灰色软件(Greyware)

- 拨号器(Dialer)

- 键盘记录器(Key-logger)

- 僵尸网络(Botnet)

- 勒索软件(Ransomware)

- 数据窃取恶意软件(Data-Stealing Malware)

- 蠕虫(Worm)

Virus(病毒)

计算机病毒是在计算机之间传播的一小段代码,无需受感染计算机的所有者的任何直接操作或授权。 病毒通常会将自身复制到硬盘的特殊部分,位于合法程序或文档中。 然后,它们在每次打开受感染的程序或文件时运行。

Trojan Horse(特洛伊木马)

顾名思义,特洛伊木马是一种嵌入在看似无害的文件中的恶意软件,例如可执行文件、MS Office 文档、屏幕保护程序或 PDF 文件。 当用户打开恶意文件时,他们就会成为恶意软件的受害者。

渗透测试人员使用的最常见的特洛伊木马是后门程序(backdoors); 这种特洛伊木马可以让攻击者在受感染的系统上获得一个 shell。

Backdoor(后门)

后门是由两个组件组成的软件:服务器和后门客户端。 后门服务器在受害机器上运行,侦听网络并接受连接。 客户端通常运行在攻击者机器上,用于连接后门对其进行控制。

NetBus 和 SubSeven 是非常有名的老派后门; 它们允许攻击者浏览受害者的硬盘、上传和下载文件、执行程序和执行许多其他活动。 安装并连接到后门后,渗透测试人员可以完全控制远程主机。

Firewalls vs. Backdoors(防火墙与后门)

但是如果一个聪明的系统管理员配置网络防火墙来阻止从互联网到内部机器的连接呢? 攻击者将无法连接到后门!

此外,尝试从 Internet 连接到内部机器会引发一些警报。 一个做得好的后门会使用任何手段使流量看起来合法; 实现此目的的最简单方法是使用 Connect-back Backdoor。

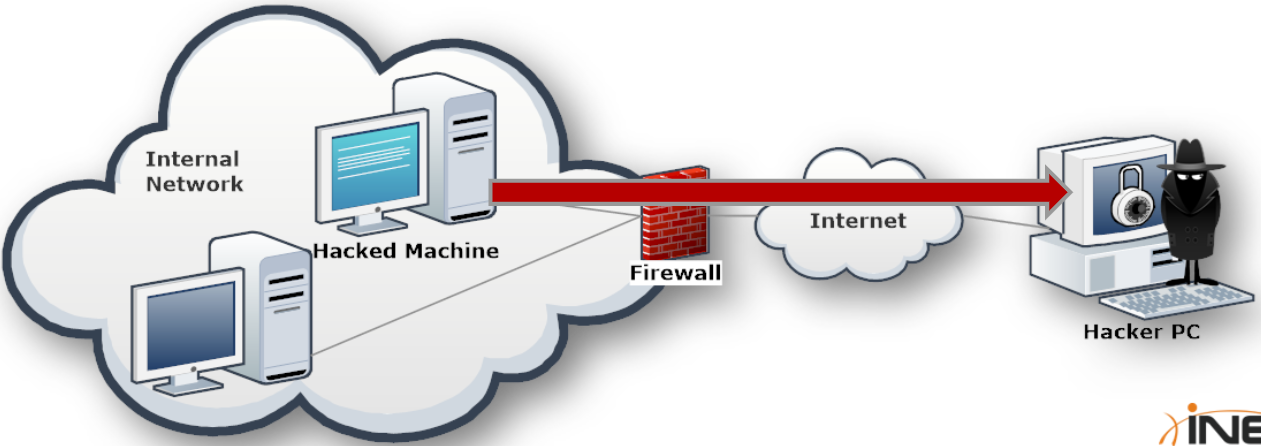

Firewalls vs. Connect-Back Backdoors(防火墙与回连后门)

回连后门或反向后门是绕过防火墙的常见机制。

它不是让受害机器充当服务器并监听客户端的命令,而是充当客户端并连接回渗透测试者的机器。 攻击者机器会侦听大多数防火墙通常允许的端口,例如端口 80(Web 服务器端口)。

防火墙无法区分用户上网和连接回攻击者机器的后门!

Rootkit

rootkit 是一种恶意软件,旨在向用户和防病毒程序隐藏自身,以完全破坏操作系统的功能。 它允许攻击者在不被注意的情况下保持对受害者机器的特权访问。

Bookit

Bootkits 是通过在引导阶段执行来绕过操作系统保护机制的 rootkit。 它们在操作系统之前启动,因此它们可以完全控制机器和操作系统。

Adware(广告软件)

广告软件是向计算机用户显示广告的烦人软件。

Spyware(间谍软件)

间谍软件(Spyware)是用于收集有关用户活动信息的软件。 间谍软件收集以下信息:

- 安装在机器上的操作系统

- 访问过的网站

- 密码

信息被发送回攻击者控制的日志收集服务器。

Greyware(灰色软件)

灰色软件是一个通用术语,用于表示不属于特定类别的恶意软件。 例如,它可以是间谍软件、广告软件或两者兼而有之。

Dialer(拨号器)

拨号器是一种软件,它试图在拨号连接上拨打号码,以便从受害者的电话账单中收钱。 如今,拨号器以智能手机为目标。

Keylogger(键盘记录器)

键盘记录器是一种特殊的软件,它记录远程受害者机器上的每次击键。

键盘记录器执行的操作是:

- 记录击键

- 记录受害者用户正在输入的窗口名称

- 将击键保存在受害者机器上的日志文件中

- 将日志发送到渗透测试人员控制的服务器

键盘记录器受到防火墙对后门的相同限制。 如果配置得当,它们生成的流量不应被防火墙阻止。

当键盘记录器在远程机器上运行时,登录信息、发送的电子邮件、输入的文档和聊天都会被记录下来。 登录信息可用于利用系统,而聊天或电子邮件信息可用于发起有针对性的社会工程攻击。

您刚刚了解了软件键盘记录器的工作原理。 还有:

- 硬件键盘记录器

- Rootkit 键盘记录器,它比软件键盘记录器更隐蔽且对受害者用户更不可见。

Hardware Keylogger(硬件键盘记录器)

硬件键盘记录器是可以安装在键盘和计算机之间的小型设备。 他们将击键记录到内部存储器中。 攻击者需要两次访问受害者机器来利用硬件键盘记录器:一次安装它,一次检索它。

硬件键盘记录器不如软件键盘记录器常见,但渗透测试人员可以在执行物理安全测试时使用它们。 未经授权访问实验室或办公室可能会允许恶意用户使用这些设备并记录专有信息。

Rootkit Keylogger(Rootkit 键盘记录器)

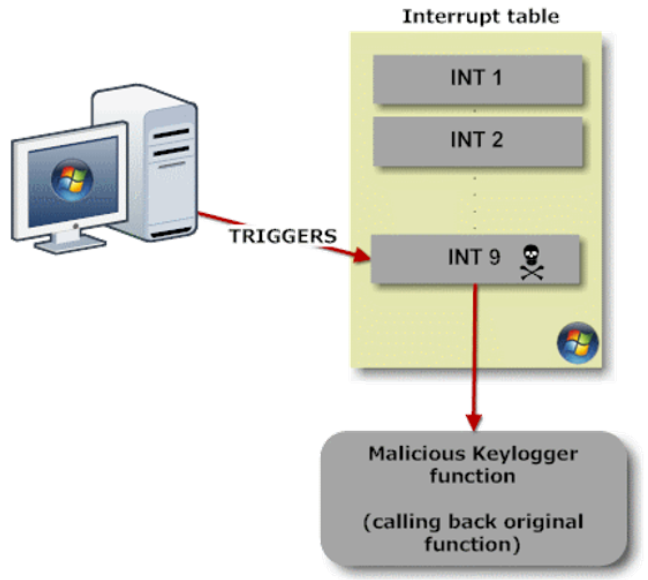

Rootkit 键盘记录器是在内核级别工作的软件键盘记录器,通过劫持操作系统 APIs 来记录击键。 每次在键盘上按下一个键时,都会通过一种称为中断的机制调用 OS Kernel 的特定函数。

系统中有许多不同的中断,每个中断处理系统中的特定功能:读/写磁盘、调用设备驱动程序等。 每次有人按下键盘上的键时,都会调用键盘中断。

中断调用操作系统的特定函数,该函数实际上执行针对键的操作。 通过控制这个函数,rootkit 设法知道哪个键被按下并记录下来以备后用。

首先,键盘记录器记录按下的键,然后调用操作系统的原始函数。

恶意键盘记录函数 (回调原始函数)

Bots(僵尸程序)

僵尸程序是安装在数百万台联网机器上的小软件,用于执行分布式拒绝服务或充当垃圾邮件来源。 这些僵尸程序由所谓的命令和控制服务器远程控制。 C&C 服务器可以指示数千甚至数百万个僵尸程序同时执行给定的操作。

Ransomware(勒索软件)

勒索软件是使用密钥加密计算机或智能手机内容的软件。 然后,它要求受害者索要赎金,以将内容归还给他们。

Data Stealing Malware(数据窃取恶意软件)

数据窃取恶意软件有一个明确的目标:窃取受害者硬盘上最重要的数据并将其发送回攻击者。 大多数情况下,这种特定的恶意软件化身针对特定的公司,并针对在目标环境中工作而量身定制。 作为替代方案,攻击者可以使用后门来执行数据窃取。

Worms(蠕虫)

蠕虫通过利用操作系统和软件漏洞在网络上传播。 蠕虫还可以利用默认凭据或错误配置来攻击服务或机器。 通常,蠕虫是其他恶意软件的一部分,它们提供了进入目标系统的入口点。

References

如果您想进一步研究此主题,可以参考一本书和一些恶意软件示例进行测试!

Hacking Exposed Malware & Rootkits: Security Secrets and Solutions, Second Edition - Structure, detection and attack methods

恶意软件样本 - 不要在您的计算机上运行它们! 使用虚拟机作为测试环境!